List of parameters which must be requested from the user or social network additionally and written to the JWT. The parameters must be separated by a comma. For example, email.

When the email is requested and the social network did not respond with the email value:

- the user will be asked to input their email in the corresponding form if you integrated Login Widget,

- the user must be asked to input their email in the corresponding form of your own interface if you integrated Login API. Please send the URL of this form to your Customer Success Manager.

After the email is inputted, the user receives an email confirmation message. To disable email confirmation, please contact your Customer Success Manager.

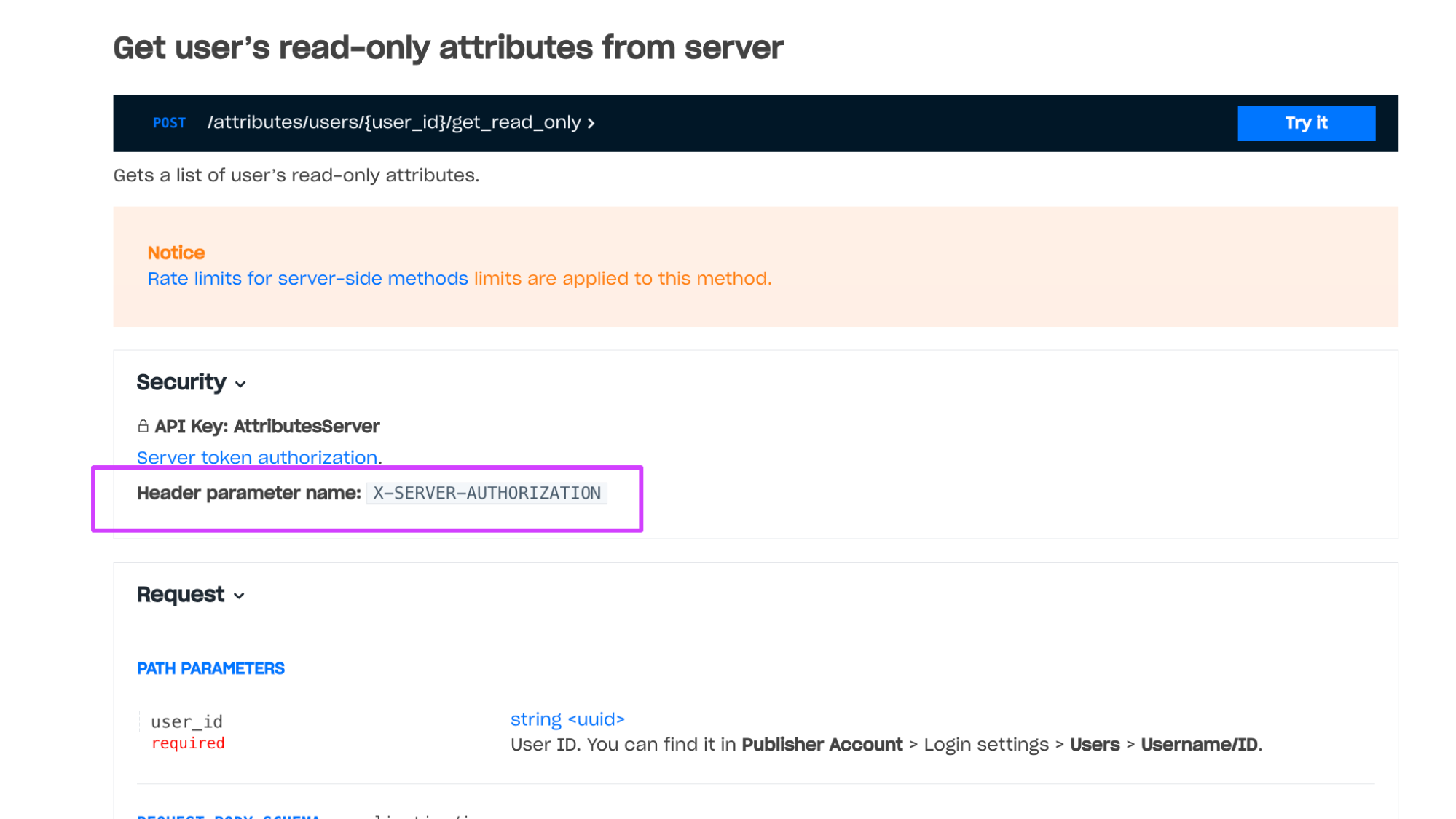

Example of a method with client-side authentication:

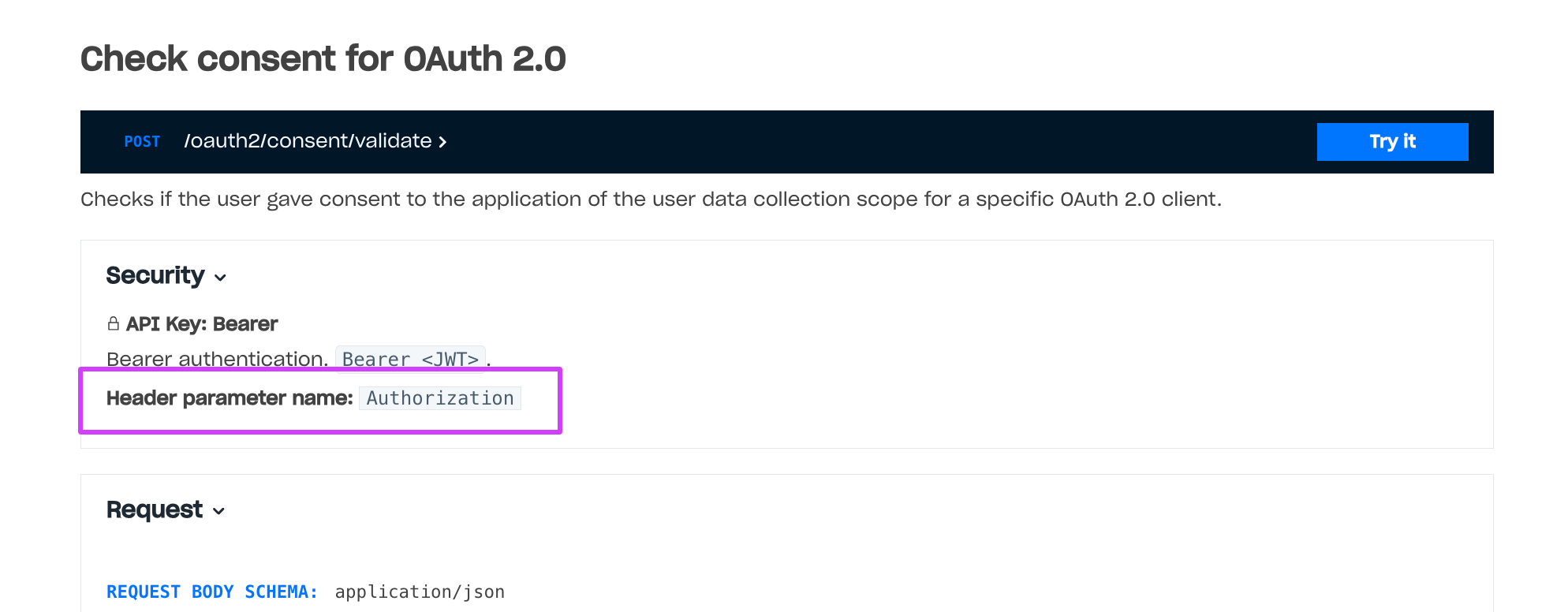

Example of a method with client-side authentication:

Claims that are contained in the token after authentication via a social network. Presence of these claims does not depend on the user database.

provideridis_cross_authsocial_access_tokenaccess_tokenparameter used for authentication. Contact your Account Manager to set up the feature.picturebirthdaygendername