- バージョン: 1.0.0

- サーバー:

https://login.xsolla.com/api - プロトコル:https

- 承認:application / json

- 応答:application / json

- メールでお問い合わせください

- 連絡先URL: https://xsolla.com/

このセクションでは、ログイン を操作するための API 呼び出しについて説明します。リクエストを送信する前に、パブリッシャー アカウント でログイン プロジェクトを セットアップ してください。

The full list of IP addresses that login.xsolla.com may use:

- 34.94.0.85

- 34.94.14.95

- 34.94.25.33

- 34.94.115.185

- 34.94.154.26

- 34.94.173.132

- 34.102.48.30

- 35.235.99.248

- 35.236.32.131

- 35.236.35.100

- 35.236.117.164

アドミンページでは、次のログインプロジェクトタイプにアクセスできます:

- 標準ログインプロジェクト

- シャドウログインプロジェクト

詳細については、クロスプラットフォームアカウント機能を参照してください。

Are the restrictions applied by Xsolla API on the frequency of access by a user within a defined timeframe.

標準ログインプロジェクトで作成され、プラットフォームアカウントにリンクされているアカウントタイプです。メインアカウントは、異なるプラットフォームでプレーヤーを識 別するために使用されます。

シャドウログインプロジェクトで作成され、確定したパブリッシングプラットフォームに接続されるアカウントタイプです。プラットフォームアカウントは、他のプラットフォー ムアカウントとリンクすることはできません。また、メインアカウントからアカウントのリンクを解除することもできません。

Login APIは、以下のトークンタイプをサポートしています:

- ユーザートークン。これは、以下のユーザーリソースにリクエストを送信するために使用されます:

- プロフィール

- 友達

- 属性

- サーバートークン。設定やユーザーデータなど、アプリケーションリソースへのリクエストを送信するために使用されます。以下のリクエストが利用可能です:

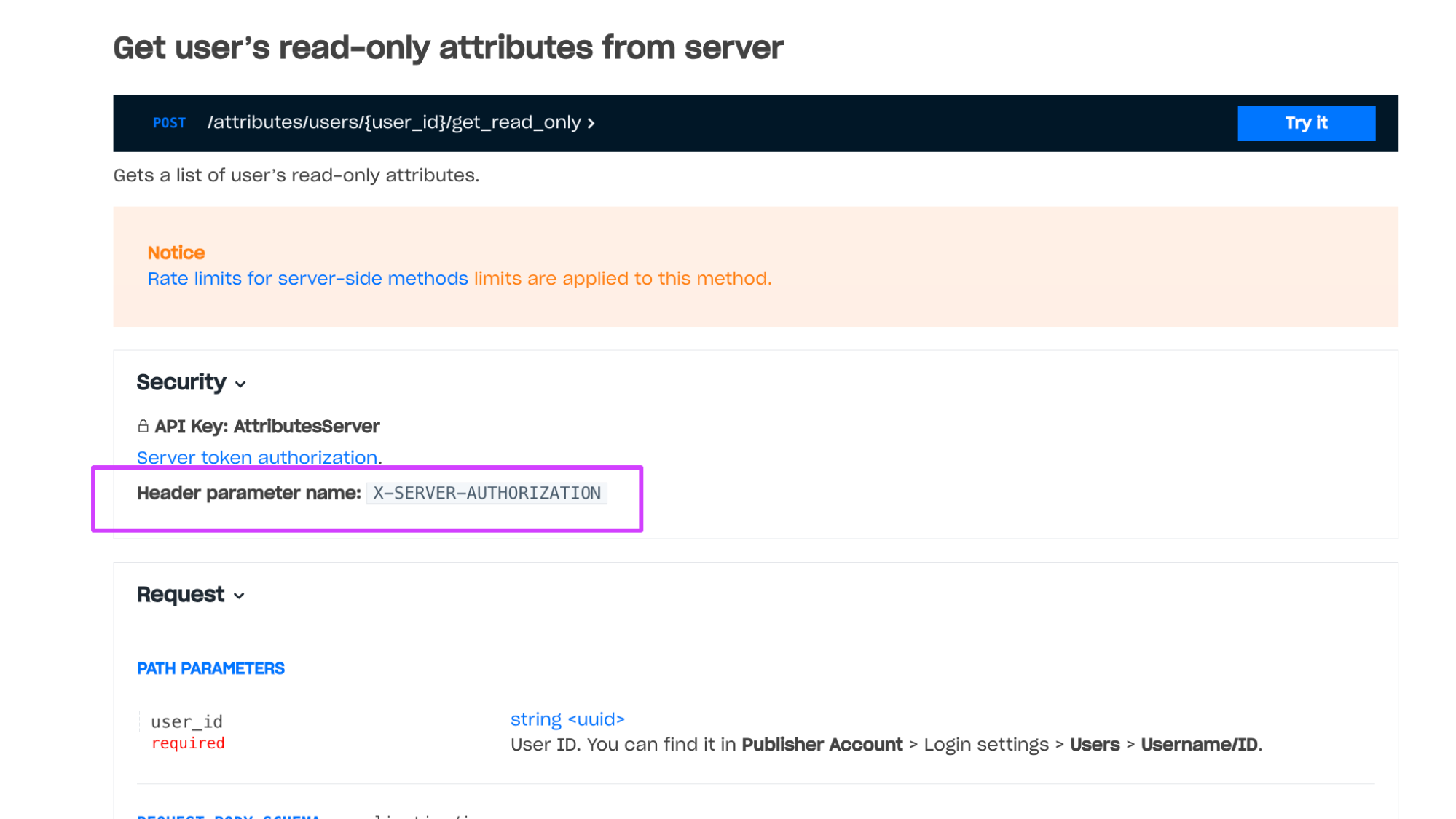

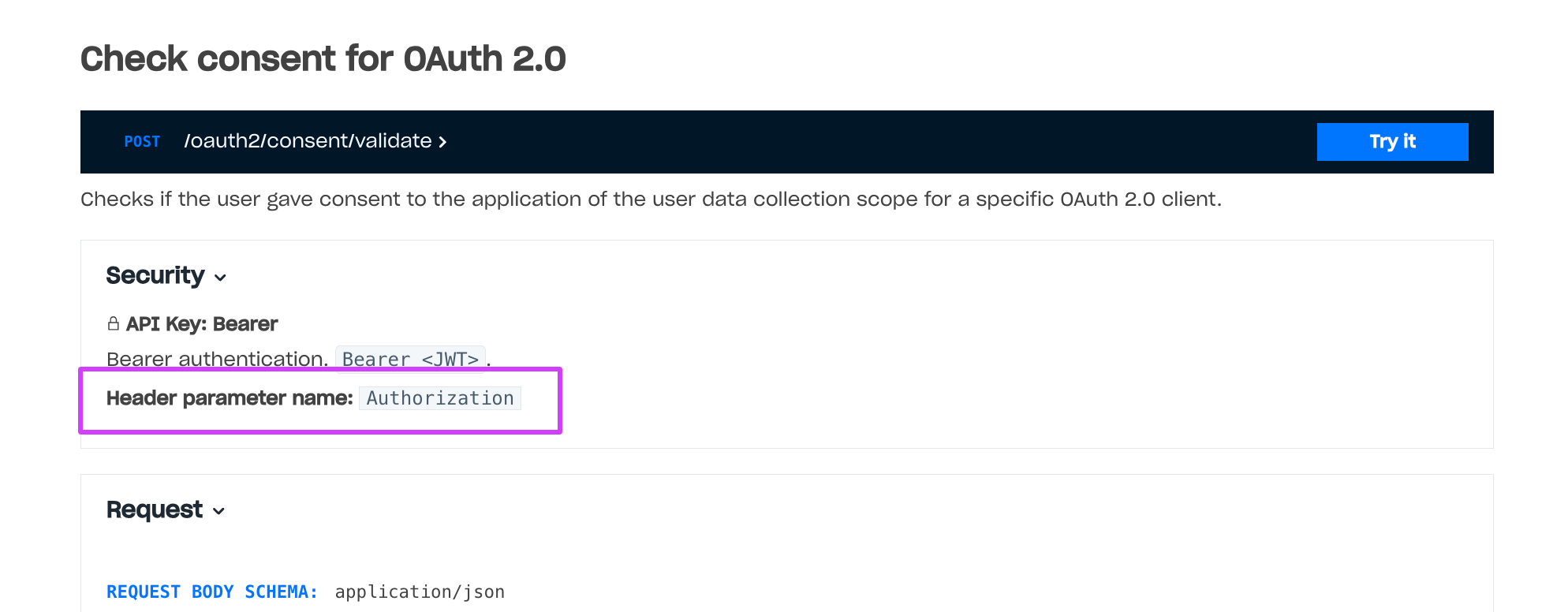

認証スキームによって、APIコールがクライアント側かサーバー側かを判断できます:

- Client-side — are called without authentication or with the

Authorizationheader:Bearer <user_JWT>header, where<user_JWT>— is the user token. - Server-side API calls for implementing the user flow — are called with the

header:

X-SERVER-AUTHORIZATION: <server_JWT>, where<server_JWT>— is the server token.

トークンを取得するには、次のいずれかのリクエストを送信します:

- ユーザー登録(JWTまたはOAuth 2.0)

- ユーザー名とパスワード経由の認証(JWT、OAuth 2.0、またはユーザー名とパスワード経由のJWT認証)

- ソーシャルネットワーク経由の認証(JWTまたはOAuth 2.0)

- サイレント認証(JWTまたはOAuth 2.0)

- ソーシャルネットワークアクセストークン経由の認証

- パブリッシングプラットフォーム経由の認証

JWT認証後、ユーザーはクエリパラメータにトークンを含むコールバックURLにリダイレクトされます:<Callback URL>?token=<User token (JWT)>。

OAuth

2.0プロトコルベースの認証後、JWTを生成するリクエストをエクソーラログインサーバーに送信して、受信したcodeパラメータをユーザートークン(access_token)と交換します。

サーバートークンを取得するには:

サーバーOAuth 2.0クライアントをセットアップする

- パブリッシャーアカウントでプロジェクトを開き、ログインセクションに移動します。

- ログインプロジェクトのパネルで構成をクリックします。

- セキュリティブロックに移動し、OAuth 2.0セクションを選択します。

- Click Add OAuth 2.0 Client.

- **サーバー (server-to-server connection)**ボックスのチェックを入れます。

- トークンの有効期間を指定します。

- 接続をクリックします。

- クライアントIDと秘密キーをコピーして保存します。

サーバーJWTを生成

アプリケーションのバックエンドで、JWT APIを生成するコールを使用してサーバーJWTを取得するメソッドを実装します。リクエストには次のパラメータが含まれている必要があります。

grant_typeis the type of getting JWT, pass theclient_credentialsvalue.client_secretis the secret key that is received when you set up the server OAuth 2.0 client.client_idis the client ID received when you set up the server OAuth 2.0 client.

To prevent Xsolla system overloads and protect against sudden spikes in

incoming traffic, Xsolla limits the number of requests received by the Xsolla

API within a specified period of time. If the limit is exceeded, the Xsolla API

returns an HTTP response with the 429 status code.

Rate limits vary by method, IP-address, authentication scheme, and other factors.

Rate limits for server-side methods are applied to methods with server-side

authentication — methods that are called with the X-SERVER-AUTHORIZATION:

<server_JWT> header, where <server_JWT> is the server

token.

Rate limits for client-side methods are applied to methods without

authentication or with client-side authentication — methods that are called

with the Authorization: Bearer <user_JWT> header, where

<user_JWT> is the user token.

Example of a method with server-side authentication:  Example of a method with client-side authentication:

Example of a method with client-side authentication:

Rate limits for client-side methods do not change and are necessary to prevent brute-force attacks. The maximum request rate for server-side methods is higher than for client-side methods. You can refer to the recommendations on how to manage rate limits in the documentation.

すべてのトークンにはJWTフォーマットがあり、ペイロードに明確な情報が含まれています。

ユーザーJWTは、認証または登録の結果として受け取ったトークンです。トークンのペイロードには、ユーザーと認証のコールに関する情報が含まれています。

OAuth 2.0プロトコルでユーザートークンを取得するには、OAuth 2.0クライアントが必要です。ユーザートークンは、Authorization: Bearer <JWT>ヘッダで渡されます。

トークンには、認証またはメールアドレス確認後の主な要求が含まれます。これらの要求の有無は、ユーザーデータベースや認証コールに依存しません。

| クレーム | タイプ | 必須 | 説明 |

exp |

Unixタイムスタンプ | はい | トークンの有効期限を設定する日時。デフォルトの有効期限は24時間です。有効期限は、ログインプロジェクトごとに変更できます。 |

iss |

文字列 | はい | トークンに署名したサービス:https://login.xsolla.com。 |

iat |

Unixタイムスタンプ | はい | トークンを発行した日時。 |

sub |

文字列(UUID) | はい | エクソーラログインサーバー側に書き込まれたユーザーID。 |

groups |

配列 | はい |

ユーザーが所属しているグループのリスト。各グループは以下のフォーマットで書かれます:

デフォルトグループは1つしか存在できません。このグループには、異なるグループに分散される前のすべてのユーザーが初期状態で含まれています。 |

xsolla_login_project_id |

文字列(UUID) | はい | ログインプロジェクトID。 |

type |

文字列 |

認証オプション:

デフォルトグループは1つしか存在できません。このグループには、異なるグループに分散される前のすべてのユーザーが初期状態で含まれています。 |

|

avatar |

文字列 | ユーザーのアバターURL。 | |

username |

文字列 | ユーザー名。 | |

publisher_id |

integer | ログインプロジェクトを所有するマーチャントのID。 | |

email |

文字列 | ユーザーのメールアドレス。 | |

payload |

文字列 | 認証時にペイロードパラメータで渡される追加情報。 | |

promo_email_agreement |

ブール型 |

次のいずれかの値になります:

trueの値になります。

ログインウィジェットの登録フォームに機能を追加するには:

|

|

connection_information |

文字列 | ユーザーが生年月日を確認したかどうかを表示します。確認はoknameサービスを通じて行われます。 |

PlayFabストレージを使用する場合、認証後にトークンに含まれる要求。

| クレーム | タイプ | 必須 | 説明 |

external_account_id |

文字列 | はい | ユーザーPlayFab ID。 |

session_ticket |

文字列 | はい |

PlayFab APIへの認証リクエストまたはリクエストの間に受け取ったSessionTicketパラメータです。 OAuth 2.0プロトコルを経由でユーザーを認証し、 |

entity_token |

文字列 | はい | EntityToken.EntityTokenパラメータ。 |

entity_type |

文字列 | はい | EntityToken.Entity.Typeパラメータ。 title_player_accountの値のみを持つことができます。 |

entity_id |

文字列 | はい | EntityToken.Entity.Idパラメータ。 |

カスタムストレージを使用する場合、認証後にトークンに含まれる要求。

| クレーム | タイプ | 必須 | 説明 |

provider |

文字列 | はい | 認証に使用されるソーシャルネットワークの名前。ユーザーがユーザー名とパスワード経由で認証する場合、要求にはxsolla値が含まれます。 |

external_account_id |

文字列 | サーバー側のユーザーID。 | |

partner_data |

認証時にサーバーからレスポンスボディに返される任意のタイプのデータ。 |

ソーシャルネットワーク経由の認証後、トークンに含まれる要求。これらの要求の存在は、ユーザーデータベースに依存しません。

| クレーム | タイプ | 必須 | 説明 |

provider |

文字列 | はい | 認証に使用されるソーシャルネットワークの名前。 |

id |

文字列 | はい | ソーシャルネットワークにおけるユーザーID。 |

is_cross_auth |

ブール型 | サイレント認証のリクエストが進行中であることを示します。 | |

social_access_token |

文字列 | 認証に使用するソーシャルネットワークアカウントのaccess_tokenパラメータ。この機能をセットアップするには、アカウントマネージャーにお問い合わせください。 |

|

picture |

文字列(URL) | ソーシャルネットワークにおけるユーザープロフィール画像へのリンク。 | |

birthday |

日付(RFC3339) | ソーシャルネットワークにおけるユーザーの誕生日。 | |

gender |

文字列 | ソーシャルネットワークにおけるユーザー性別。 | |

name |

文字列 | ソーシャルネットワークにおけるユーザーニックネーム。 |

電話番号経由の認証後、トークンに含まれる要求。

| クレーム | タイプ | 必須 | 説明 |

phone_number |

文字列 | はい | 認証に使用されるユーザーの電話番号。電話番号は、国番号、市外局番、回線番号からなる区切りのない形式です。 |

サーバートークンは、X-SERVER-AUTHORIZATIONヘッダーで渡されます。

トークンのペイロードには、OAuth 2.0クライアントが所有するリソースに関する情報が含まれています。トークンは、これらのリソースに対するサーバーベースの認証によるコールにアクセスできます。

| クレーム | タイプ | 必須 | 説明 |

xsolla_login_project_id |

文字列(UUID) | はい | OAuth 2.0クライアントを所有するログインプロジェクトのID。 |

resources |

配列 | はい |

OAuth 2.0クライアントが所有するリソースのリスト。可能なリソースのタイプ:

各グループは以下のフォーマットで書かれます:

|

jti |

文字列 | はい | 一意のトークンID。 |

認証に成功すると、すべてのユーザーに対してJWTが生成されます。生成されたJWTは秘密鍵で署名されていま す。JWTが適切であり、ログインプロジェクトのユーザーに属していることを確認するために、その値を検証する必要があります。

JWTを検証するには:

- パブリッシャーアカウントでプロジェクトを開き、ログインセクションに移動します。

- ログインオプションのパネルで 構成をクリックします。

- ナビゲーションページで、セキュリティブロックに移動し、JWT 署名セクションを選択します。

- 暗号化方式を選択し、選択した方式に応じて秘密キーまたは新しい公開 JSON ウェブキーフィールドの値をコピーします。

- ライブラリを選択し、アプリケーションのサーバー側に接続します。

- ステップ4でコピーした値を検証関数のエントリに渡します。

通知

秘密鍵は他人に教えないでください。漏洩した場合は、更新してください。

エラー応答の場合、エクソーラログインサーバーは以下のフィールドを持つJSONオブジェクトを返します:

| フィールド | タイプ | 説明 |

| code | 文字列 | エクソーラログインサーバーのエラーコード。 |

| 説明 | 文字列 | エラーの説明。テキストは常に英語です。値は将来変更される可能性があるため、エラーの場合はこのテキストを使用しないでください。 |

{

"error": {

"code": "000-000",

"description": "description"

}

}

| コード | 説明 |

| 0 | リクエストに無効なパラメータがあります。 |

| 010-019 | クライアント認証に失敗しました(例:不明なクライアント、クライアント認証が含まれていない、またはサポートされていない認証方法)。 |

| 010-022 | 8文字未満であるため、パラメータの状態が欠落しているか、弱すぎます。 |

| 010-023 | 認可付与またはリフレッシュトークンが無効、期限切れ、取り消し、認可リクエストで使用されたリダイレクトURIと一致しない、または別のクライアントに対して発行されています。 |

| コード | 説明 |

| 002-016 | 無効なトークン。 |

| 002-040 | 禁止されたユーザーを認証できません。 |

| 003-001 | ユーザー名またはパスワードが間違っています。 |

| 003-007 | ユーザーアカウントが確認されていません。 |

| 003-025 | OAuth2.0アクセストークンの取得中にエラーが発生しました。 |

| 003-040 | 未認証のユーザー。 |

| 010-026 | エクソーラログインサーバーまたはリソース所有者がリクエストを拒否しました。 |

| コード | 説明 |

| 0 | ニックネームがクエリで見つかりませんでした。 |

| 002-050 | ユーザーの二要素認証設定は変更されていません。 |

| 003-003 | 指定されたユーザー名を持つユーザーは既に存在しています。 |

| 003-020 | このログインプロジェクトではコールを利用できません。 |

| 003-022 | このログインプロジェクトは間違って構成されています。エクソーラアドミンページでこのログインプロジェクトの設定を変更するか、アカウントマネージャーにお問い合わせください。 |

| 003-033 | プロジェクトタイプが一致しません。 |

| 006-003 | OAuth 2.0クライアントで、client_credentialsグラントタイプのみ、アクセスリストを持つことができます。 |

| 010-015 | ソーシャルネットワーク認証に失敗しました:SERVICE_NAME。 |

| 010-016 | このソーシャルアカウントは既に別のユーザーとリンクしています。 |

| 010-032 | このログインプロジェクトでは、このソーシャルネットワークを介した認証が有効になっていません。エクソーラアドミンページ > ログイン > あなたのログインプロジェクト > ソーシャルコネクションで有効にしてください。 |

| 030-024 | このログインプロジェクトではパスワードのリセットが無効になっています。 |

| 2002-0001 | 属性が重複しています。 |